三未信安密评培训 - 2023/06/02

有幸参与了公司质量部安排的密评培训,给我们培训的是三未信安的售前于超。区别于以往的密评培训,此次的密评培训更为贴近“实战”,于老师还给介绍了部分过密评的“小技巧”😄

密评相关要求

- 《密码法》

- 《国家政务信息化项目建设管理办法》

- 《商用密码管理条例》

- 《网络安全等级保护条例(征求意见稿)》

- 《省政府办公厅关于印发江苏省省级政务信息化项目建设管理办法的通知》(苏政办发〔2021〕24 号)

- 《印发<关于进一步加强密码应用与安全性评估工作指导意见>的通知》(苏党信办〔2021〕5 号)

- 《关于做好市级使用财政资金信息化项目商用密码应用安全性评估工作的通知》(锡密发〔2022〕3 号)

截止目前密评相关发文只有政务相关的,且江苏省内只有苏州和无锡这两个发文。

谁要做密评

- 国家政务信息系统

- 等级保护第三级以上信息系统

- 关键信息基础设施

- 基础信息网络:电信网、广播电视网、互联网

- 重要信息系统:能源、教育、公安、测绘地理信息、社保、交通、卫生计生、金融等涉及国计民生和基础信息资源的重要信息系统

- 重要工业控制系统:核设施、航空航天、先进制造、石油石化、油气管网、电力系统、交通运输、水利枢纽、城市设施等重要工业控制系统

- 面向社会服务的政务信息系统:党政机关和使用财政性资金的事业单位和团体组织使用的面向社会服务的信息系统

为什么要做密评

- 密码应用不广泛:截止 2021 年,未使用密码的信息系统占比高达 75.23%——严峻形势的迫切需要

- 密码应用不广泛:85% 不符合标准要求——系统安全维护的必然要求

- 密码应用不安全:大量系统依旧在使用 MD5、SHA-1、RSA-1024 等密码算法——消除安全隐患的必要手段

密评工作内容

方案评估

对于新建/改建/扩建信息系统,密码应用解决方案由责任单位组织商用密码从业单位,按照《政务信息系统密码应用与安全性评估工作指南》(2020 版)编写密码应用解决方案。责任单位编写密码应用解决方案后,应委托密评机构(或专家)对方案进行评估,通过后方可建设。

方案评估准备材料清单:密码应用解决方案和密码应用安全评估报告(改建、扩建项目)

系统评估

依据 GB/T 39786-2021《信息安全技术 信息系统密码应用基本要求》等标准,系统评估主要从物理和环境、网络和通信、设备和计算、应用和数据、安全管理等方面开展信息系统密码应用安全性评估。密评机构完成系统评估后,出具评估报告。

- 填写并提交《密码应用安全性评估系统调查表》

- 明确评估网络环境、实施场所、测评对象、被测系统边界

- 明确评估工作配合人员,含被评估单位信息安全人员、系统承建方密码专业技术人员

- 提供《密码应用解决方案》《密码应用实施方案》以及《密码应用管理规范》等制度文件

密评重点 FAQ

量化评估规则:综合单元测评和整体测评结果,计算得分,并对被测信息系统的密码应用情况安全性进行总体评价。

量化评估框架

- 密码使用安全(D):密码技术是否被正确、有效使用,以满足信息系统的安全需求,有效提供机密性、完整性、真实性和不可否认性的保护

- 密码算法/技术安全(A):密码算法是否符合法律、法规的规定和密码相关国家标准、行业标准的有关要求。密码技术是否遵循密码相关国家标准和行业标准或经国家密码管理部门核准

- 密钥管理安全(K):密钥管理的全生命周期是否安全,用于密码计算或密钥管理的密码产品、密码服务是否安全

| 符合情况 | 密码使用安全(D) | 密码算法/技术合规性(A) | 密钥管理安全(K) | 示例 | 分值 Sijk |

|---|---|---|---|---|---|

| 符合 | √ | √ | √ | 全部符合相关要求 | 1 |

| 部分符合 | √ | × | √ | 使用认证合规的密码产品,但使用的密码算法/技术不合规 | 0.5 |

| 部分符合 | √ | √ | × | 使用未经认证或不满足安全等级要求的密码产品,但使用的密码算法/技术合规 | 0.5 |

| 部分符合 | √ | × | × | 使用未经认证或不满足安全等级要求的密码产品,且使用的密码算法/技术不合规 | 0.25 |

| 不符合 | × | / | / | 使用的密码技术无法满足信息系统的安全需求,或未使用密码技术等 | 0 |

“应、宜、可”说明

- 应:密评人员应按照第五章和第六章相应的测评指标要求进行测评和结果判定

- 宜:密评人员根据信息系统的密码应用方案和方案评审意见决定是否纳入标准符合性测评范围

- 可:由信息系统责任单位自行决定是否纳入标准符合性测评范围。若纳入测评范围,则密评人员应按照第六章相应的测评指标要求进行测评和结果判定;否则,该测评指标为“不适用”

不适用项说明

测评指标为“不适用”可能有以下三种情况

- 条款所对应的保护对象或安全需求不存在

- 根据信息系统的密码应用方案和方案评审意见确定是否作为“不适用”项。需要注意的是,这种“不适用”的情况仅针对“宜”的条款

- 有信息系统责任单位自行决定是否作为“不适用”项。需要注意的是,这种“不适用”的情况仅针对“可”的条款

一个小 tip:数据在传输过程中使用了合规的加密算法,但是后端数据库采用了 md5 加密,则在测评抓包时,只要抓到 md5 算法,直接判定 A 不符合。反而后端数据库没有加密,明文存储,在测评抓包时抓不到 md5,则判定符合。

密评技术要求

- 物理和环境安全

- 身份鉴别(高风险)

- 电子门禁记录数据完整性

- 视频音像数据完整性

- 密码服务及产品

- 网络和通信安全

- 身份鉴别(高风险)

- 通信数据完整性

- 通信数据机密性(高风险)

- 访问控制完整性

- 安全接入认证(高风险)

- 密码服务及产品

- 设备与计算安全

- 身份鉴别(高风险)

- 远程管理通道安全(高风险)

- 访问控制信息完整性

- 重要信息资源安全标记的完整性

- 日志记录完整性

- 重要可执行程序完整性,来源真实性

- 密码服务及产品

- 应用和数据安全

- 身份鉴别(高风险)

- 访问控制完整性

- 安全标记完整性

- 数据传输机密性(高风险)

- 数据存储机密性(高风险)

- 数据传输完整性

- 数据存储完整性(高风险)

- 涉及法律责任认定应用数据不可否认性(高风险)

- 密码服务及产品

密评管理要求

- 管理制度

- 具备密码应用安全管理制度(高风险)

- 密码管理规则

- 建立操作规程

- 定期修订安全管理制度

- 明确管理制度发布流程

- 制度执行过程记录留存

- 人员管理

- 了解并遵守密码相关法律法规和密码管理制度

- 建立密码应用岗位责任制度

- 建立上岗人员培训制度(培训记录)

- 定期进行安全岗位人员考核(考核表)

- 建立关键岗位人员保密制度和调离制度

- 建设运行

- 制定密码应用方案(高风险)

- 制定密钥安全管理策略

- 制定实施方案

- 投入前进行密码应用安全性评估(2020 年《密码法》颁布前已经上线的系统不扣分)

- 定期开展密码应用安全评估及对抗演习(一年内的攻防演练记录)

- 应急处置

- 应急策略

- 事件处置

- 向有关主管部门上报处置情况

三级与二级权重不同,有可能按三级的标准要求建设,但最后二级得分比三级还低。

物理与环境安全(10 分,不改造则不得分)

测评对象

- 应用系统部署服务器及密码设备所涉及的所有机房门禁系统

- 应用系统部署服务器及密码设备所涉及的所有机房视频监控系统

得分权重

| 序号 | 控制点 | 应宜可 | 权重 | 得分 |

|---|---|---|---|---|

| 1 | 身份鉴别 | 宜 | 1 | 4.1667 |

| 2 | 电子门禁记录数据完整性 | 宜 | 0.7 | 2.9167 |

| 3 | 视频记录数据完整性 | 宜 | 0.7 | 2.9167 |

改造方案

- 部署符合 GM/T 0036《采用非接触卡的门禁系统密码应用技术指南》的安全电子门禁系统

- 使用密码设备通过签名验签或者消息鉴别码方式对门禁数据进行完整性保护

- 使用密码设备通过签名验签或者消息鉴别码方式对视频数据进行完整性保护

网络和通信安全(20 分,一般得 14 分左右)

测评对象

- 用户终端到应用服务器之间的通道

- 管理终端到运维侧 VPN 之间的通道

- 服务器与服务器之间的通道

得分权重

| 序号 | 控制点 | 应宜可 | 权重 | 得分 | 去除不适用项 |

|---|---|---|---|---|---|

| 1 | 身份鉴别 | 应 | 1 | 5.7143 | 6.4516 |

| 2 | 通信数据完整性 | 宜 | 0.7 | 4 | 4.5161 |

| 3 | 通信数据机密性 | 应 | 1 | 5.7143 | 6.4516 |

| 4 | 访问控制完整性 | 宜 | 0.4 | 2.2857 | 2.5806 |

| 5 | 安全接入认证 | 可 | 0.4 | 2.2857 | / |

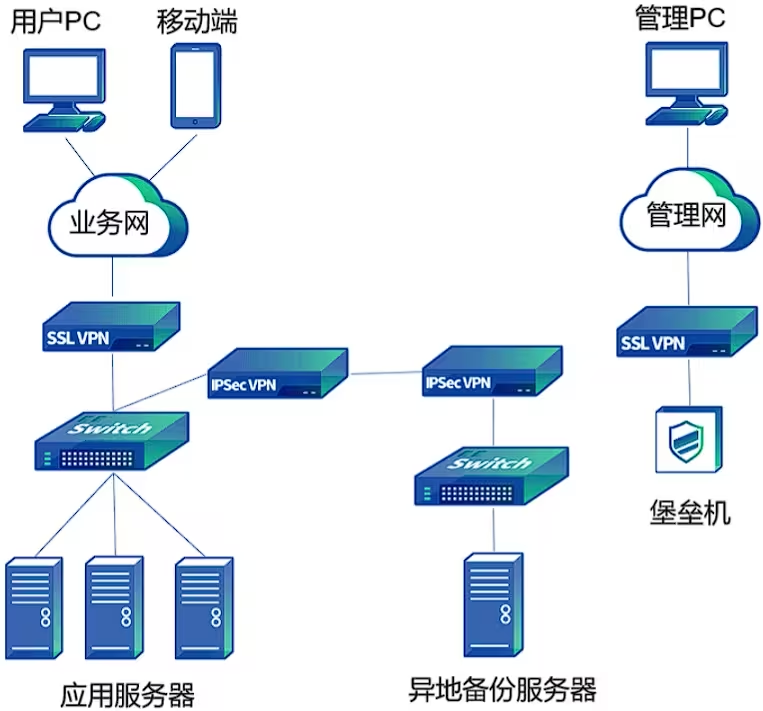

改造方案

- 采用 IPSec/SSL VPN 与 PKI 相结合的实现方式保证传输过程中鉴别信息的机密性和网络设备实体身份的真实性

- 采用符合标准的 IPSec/SSL VPN 使用 HMAC_SM3 算法实现通信数据完整性保护

- 采用符合标准的 IPSec/SSL VPN 使用 SM4 算法实现通信数据机密性保护

- 通过 IPSec/SSL VPN 设备内部的网络边界控制机制对访问控制信息计算 MAC 或签名后保存,以保证信息的完整性

- 主要为外部设备接入到内部网络(不适用)

在第一个测评对象内的 SSL VPN,如果使用国密算法,仅能让用户终端到 SSL VPN 这一段得全分,SSL VPN 至应用服务器这一段就需要应用服务器本身中间件的加密了。如果使用国产中间件支持国密算法,则得一半分,因为密钥管理不安全;如果使用非国密等不安全的加密方式,则只能得四分之一分。如果想要得满分,要么 SSL VPN 用网线直连应用服务器,否则需要在每一台应用服务器前放置 IPSec VPN,在服务器交换机前放置 IPSec VPN 也不合规,必须是每一台应用服务器前。

跨机房/楼宇有数据交换时,如没有在写方案时论证为不适用项,则需要在两边放置 IPSec VPN,若没有使用 IPSec VPN,哪怕是两幢楼之间走专线也不合规。

设备和计算安全(10 分,一般得 3~4 分)

测评对象

- 通用服务器设备(如应用服务器、数据库服务器)

- 数据库管理系统

- 整机类和系统类的密码产品

- 堡垒机

- 日志审计系统

得分权重

| 序号 | 控制点 | 应宜可 | 权重 | 得分 | 去除不适用项 |

|---|---|---|---|---|---|

| 1 | 身份鉴别 | 应 | 1 | 2.5641 | 2.8571 |

| 2 | 远程管理通道安全 | 应 | 1 | 2.5641 | 2.8571 |

| 3 | 访问控制信息完整性 | 宜 | 0.4 | 1.0256 | 1.1429 |

| 4 | 重要信息资源安全标记的完整性 | 宜 | 0.4 | 1.0256 | / |

| 5 | 日志记录完整性 | 宜 | 0.4 | 1.0256 | 1.1429 |

| 6 | 重要可执行程序完整性,来源真实性 | 宜 | 0.7 | 1.7949 | 2 |

改造方案

- 通过 USBKEY+ 数字证书改造堡垒机登陆模块,使用内置密码卡或对接密码机,实现客户端身份鉴别

- 远程管理通道安全性复用网络层运维侧 IPSec/SSL VPN 安全网关能力

- 设备访问控制信息完整性(建议不符合)

- 重要信息资源安全标记的完整性(不适用)

- 日志若由日志管理系统收集,通过调用密码机实现改造,若没有则不符合

- 重要可执行程序完整性,来源真实性(建议不符合)

应用和数据安全(30 分,一般得 17~18 分)

测评对象

- 所有用户的身份鉴别方式

- 应用系统中身份鉴别数据的机密性、完整性、真实性

- 应用系统中关键业务数据机密性、完整性

- 应用系统中个人隐私数据机密性、完整性

- 应用系统中日志数据的完整性

- 应用系统访问控制信息的完整性

- 法律责任认定应用数据的完整性、不可否认性

得分权重

| 序号 | 控制点 | 应宜可 | 权重 | 得分 | 不适用 1 | 不适用 2 |

|---|---|---|---|---|---|---|

| 1 | 身份鉴别 | 应 | 1 | 4.8378 | 5.1724 | 6.25 |

| 2 | 访问控制资源完整性 | 宜 | 0.4 | 1.9355 | 2.0690 | 2.5 |

| 3 | 重要信息资源安全标记完整性 | 宜 | 0.4 | 1.9355 | / | / |

| 4 | 数据传输机密性 | 应 | 1 | 4.8378 | 5.1724 | 6.25 |

| 5 | 数据存储机密性 | 应 | 1 | 4.8378 | 5.1724 | 6.25 |

| 6 | 数据传输完整性 | 宜 | 0.7 | 3.3871 | 3.6207 | 4.375 |

| 7 | 数据存储完整性 | 宜 | 0.7 | 3.3871 | 3.6207 | 4.375 |

| 8 | 涉及法律责任认定应用数据不可否认 | 宜 | 1 | 4.8378 | 5.1724 | / |

改造方案

- 依托 USBKey 或协同签名组件配合签名验签服务器进行应用层人员身份鉴别。这一控制点如果想要得满分必须使用协同签名,但是协同签名运算特别消耗硬件性能

- 服务器密码机通过 SM3-HMAC 对访问控制信息进行完整性保护

- 重要信息资源安全标记的完整性(不适用)

- 和 6 外界接入数据机密性、完整性可通过服用网络层 IPSec/SSL VPN 安全网关保证;网内模块之间数据通信使用新建国密 SSL 通道作保障(4 如果想得分只能数据源加密)

- 和 7 数据存储的机密性、完整性可通过数据库加密进行透明加密保护或调用硬件密码模块标准国密接口进行保护

- 8 通过调用时间戳服务器、签名验签服务器、电子签章系统进行有效性签名、签章,确保数据原发行为、数据接收行为的不可否认性

密码设备在密评的应用

- 服务器密码机

- 物理和环境:身份鉴别及门禁、视频的数据保护

- 设备和计算:身份鉴别、信息完整性及真实性

- 应用和数据:身份鉴别、数据机密性与完整性

- SSL VPN 网关

- 网络和通信:身份鉴别及数据机密性、完整性

- 设备和计算:身份鉴别及远程管理通道安全

- 应用和数据:数据传输完整性及机密性

- 签名验签服务器

- 设备和计算:服务端身份鉴别,重要可执行程序完整性及真实性

- 应用和数据:服务端身份鉴别,数据原发行为/接收行为的不可否认性

- 云服务器密码机:针对云计算环境设计的一款可以提供支持云虚拟化的密码运算服务,能够满足云计算及传统场景中对数据的加密保护、身份认证等密码运算功能;通常用于各地区政务云及大云服务商的密评建设

- 数据库加密机

- 应用和数据:数据库中存储重要数据的机密性及完整性

- 时间戳服务器

- 应用和数据:带有可信时间戳的数据原发行为/接收行为的不可否认性;主要用于数字证书、电子签章等系统,解决应用层各类业务可信时间源的问题

密码服务系统在密评的应用

- 密钥管理系统(常规密码设备一般支持五千到一万的密钥量,密钥管理系统能支持到五百万、一千万、两千万等)

- 设备和计算:统一维护平台的设备密钥

- 应用和数据:主要为应用层各类系统及平台提供用户密钥、数据密钥整个生命周期的管理维护

- 满足 GB/T 39786-2021 附录 B 密钥生命周期管理要求

- 数字证书认证系统:整套密评体系中数字证书的管理维护

- 手机盾协同签名系统

- 网络和通信:身份鉴别

- 应用和数据:身份鉴别、数据完整性

- 密码服务平台:密码改造建设中属于非必要产品,通常主要用于各大云上密码设备的管理、监控、维护

其他密码模块在密评的应用

- 密码卡

- 设备和计算:身份鉴别、信息完整性及真实性的密码运算及密钥保护

- 应用和数据:身份鉴别、数据机密性与完整性的密码运算及密钥保护

- 软件密码模块

- 网络和通信:客户端身份鉴别及安全认证

- 设备和计算:客户端身份鉴别,重要可执行程序完整性及真实性

- 应用和数据:客户端身份鉴别,客户端数据原发行为/接收行为的不可否认性;客户端重要数据的机密性、完整性

- 智能密码钥匙

- 网络和通信:客户端身份鉴别及安全认证、客户端数据机密性及完整性

- 设备和计算:客户端身份鉴别,重要可执行程序完整性及真实性

- 应用和数据:客户端身份鉴别,客户端数据原发行为/接收行为的不可否认性;客户端重要数据的机密性、完整性

- 国密安全浏览器 | SSL VPN 客户端

- 网络和通信:B/S 架构客户端身份鉴别、传输数据机密性及完整性

- 设备和计算:B/S 架构客户端身份鉴别、传输数据机密性及完整性

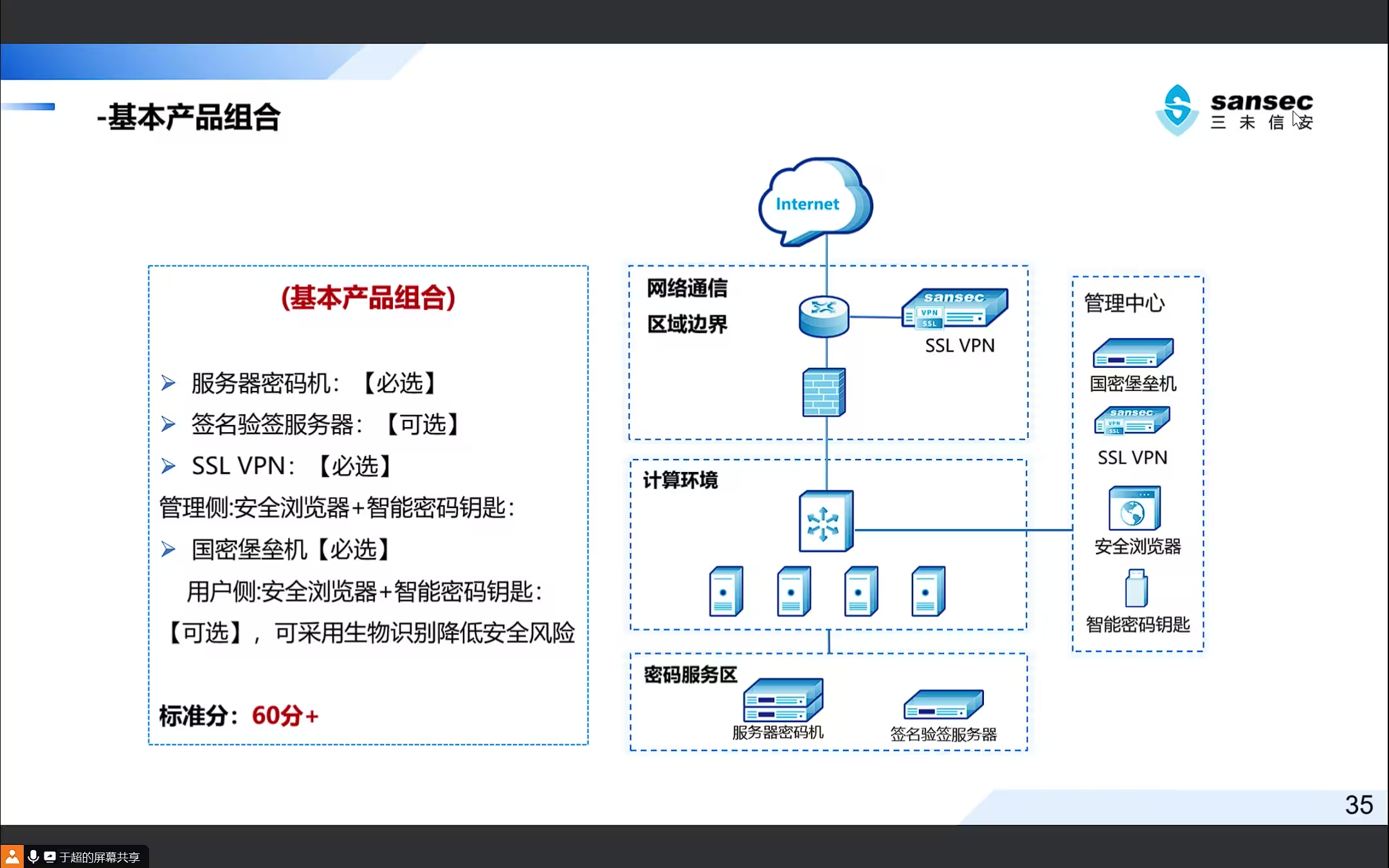

基本产品组合(60 分 +)

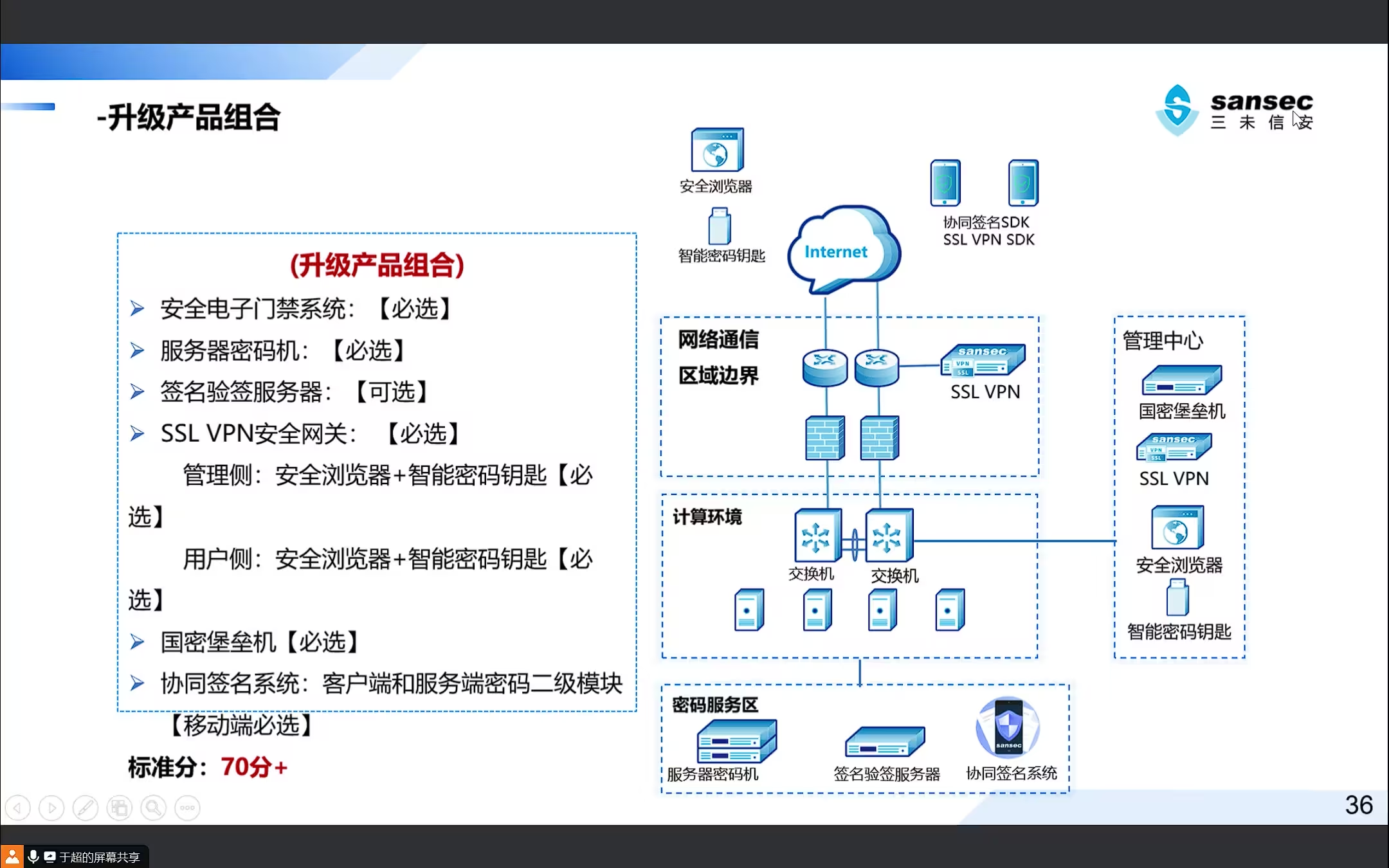

升级产品组合(70 分 +)

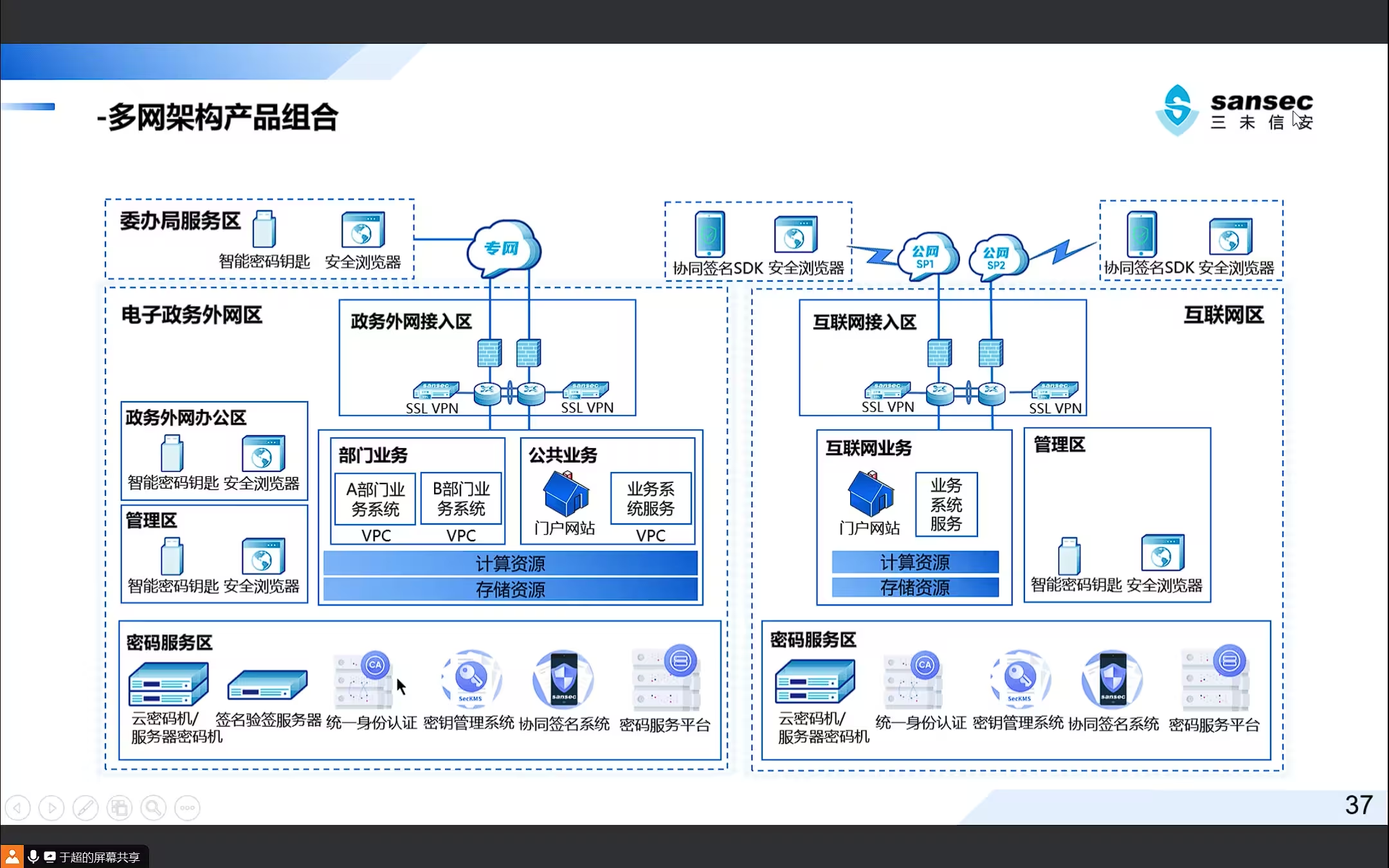

多架构产品组合(75 分 +)

- 必选

- 服务器密码机/云密码机

- 签名验签服务器

- SSL VPN

- 管理侧:安全浏览器 + 智能密码钥匙

- 用户侧:安全浏览器 + 智能密码钥匙 + 协同签名客户端

- 协同签名系统:客户端和服务端密码二级模块

- 安全电子门禁系统

- 可选

- IPSec VPN

- 密码服务平台

- 时间戳服务器

- 数字证书系统或对接第三方 CA 服务

- 电子签章系统

- 数据库透明加密:业务少改造,影响存储加密分数

- 密钥管理系统:磁盘、文件系统、大数据透明加密,密钥生命周期管理

- 安全视频系统