豪密科技第 16 期密评实操能力验证培训 - 2025/02/18 上午

有幸参加了公司安排的豪密科技第 16 期密评实操能力验证培训,本文是第三课《实体鉴别协议》和《抗抵赖》的培训内容。

实体鉴别概要

实体鉴别密码理论基础

- 实体鉴别协议:提供实体真实性鉴别

- GB/T 39786《信息安全技术 信息系统密码应用基本要求》:密码应用技术维度

真实性要求应用场景:使用动态口令机制、基于对称密码算法或密码杂凑算法的消息鉴别码机制、基于公钥密码算法的数字签名机制等密码技术实现真实性,信息系统中应用场景为:

- 进入重要物理区域人员的身份鉴别;

- 通信双方的身份鉴别;

- 网络设备接入时的身份鉴别;

- 重要可执行程序的来源真实性保证;

- 登录操作系统和数据库系统的用户身份鉴别;

- 应用系统的用户身份鉴别。

相关国家和商密标准

- GB/T 15843.1-2017 信息技术 安全技术 实体鉴别 第1部分:总则

- GB/T 15843.2-2017 信息技术 安全技术 实体鉴别 第2部分:采用对称加密算法的机制

- GB/T 15843.2-2024 网络安全技术 实体鉴别 第2部分:采用鉴别式加密的机制(2025.04.01 实施)

- GB/T 15843.3-2023 信息技术 安全技术 实体鉴别 第3部分:采用数字签名技术的机制

- GB/T 15843.4-2023 信息技术 安全技术 实体鉴别 第4部分:采用密码校验函数的机制

- GB/T 15843.5-2005 信息技术 安全技术 实体鉴别 第5部分:使用零知识技术的机制

- GB/T 15843.6-2018 信息技术 安全技术 实体鉴别 第6部分:采用人工数据传递的机制

- GM/T 0057-2018 基于 IBC 技术的身份鉴别规范(报批稿)

- GM/T 0067-2019 基于数字证书的身份鉴别接口规范

- GM/T 0069-2019 开放的身份鉴别框架

- GM/T 0113-2021 在线快捷身份鉴别协议

- GM/Y 5002-2018 云计算身份鉴别服务密码标准体系

执行新标准产品尚待时日;基于老标准测评合格的产品可能一定时期存在(测评时合规但需指出)

基于商密应用实际,重点掌握采用数字签名的机制(国密推双证书,基于数字证书进行签名)

基本实体鉴别密码理论基础

须提供“新鲜性”防御重放攻击

- 非交互式:包含“时戳”(时间标记或序列号)

- 交互方式:“随机挑战-响应”

可能实现方法:从验证方角度描述

| 对称非对称 | 密码类型 | 非交互 | 交互 |

|---|---|---|---|

| 对称密码 | 对称加密 | 能对含时戳的约定消息生成正确密文 | 能对验证方随机挑战消息生成正确密文 |

| 对称密码 | 对称加密 | 能对含时戳的约定消息生成正确密文 | 能解密验证方加密的随机挑战消息 |

| 对称密码 | 消息鉴别码 | 能对含时间戳的约定消息生成有效鉴别码 | 能对验证方随机挑战消息生成有效鉴别码 |

| 公钥密码 | 公钥加密 | / | 能解密验证方用申请方的公钥加密的随即挑战消息 |

| 公钥密码 | 数字签名 | 能对含时戳的约定消息生成有效签名 | 能对验证方随机挑战消息生成有效签名 |

基于密码技术的鉴别

基于验证申请方“所知”

- 对称密码:双方约定的一个对称密码密钥

- 公钥密码:申请方证书中公钥所对应的私钥

鉴别:验证者可以验证申请者知道对应秘密

通过验证能用基于秘密信息实现对应密码功能进行鉴别

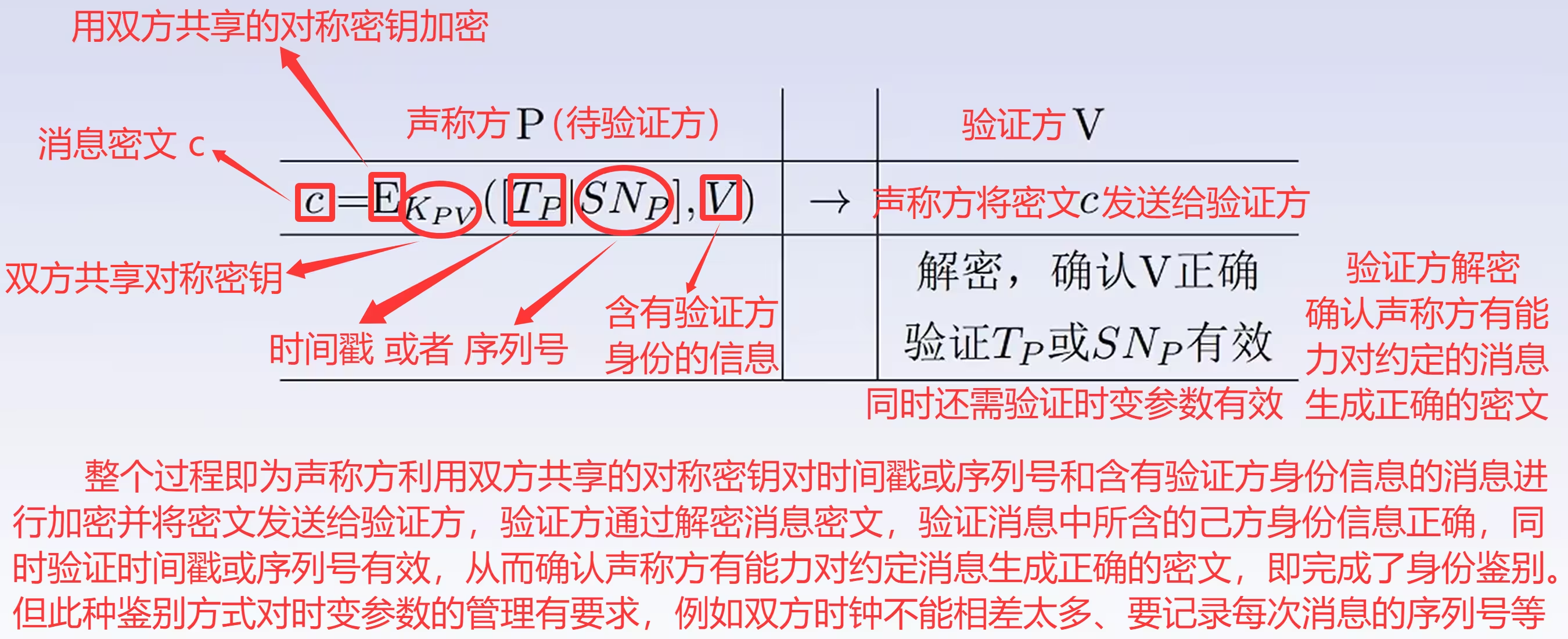

基于对称加密的非交互鉴别协议

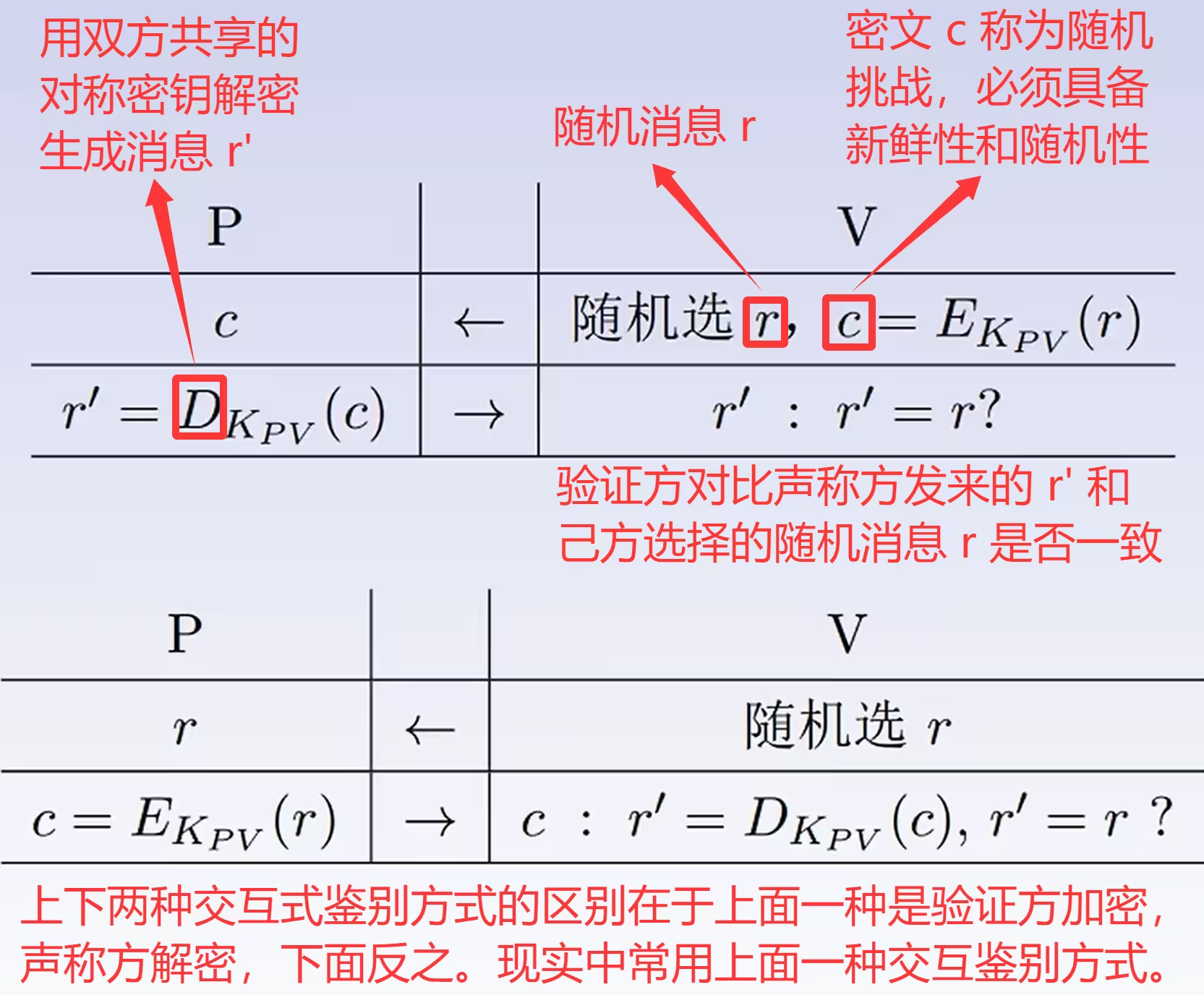

基于对称加密的交互式鉴别协议

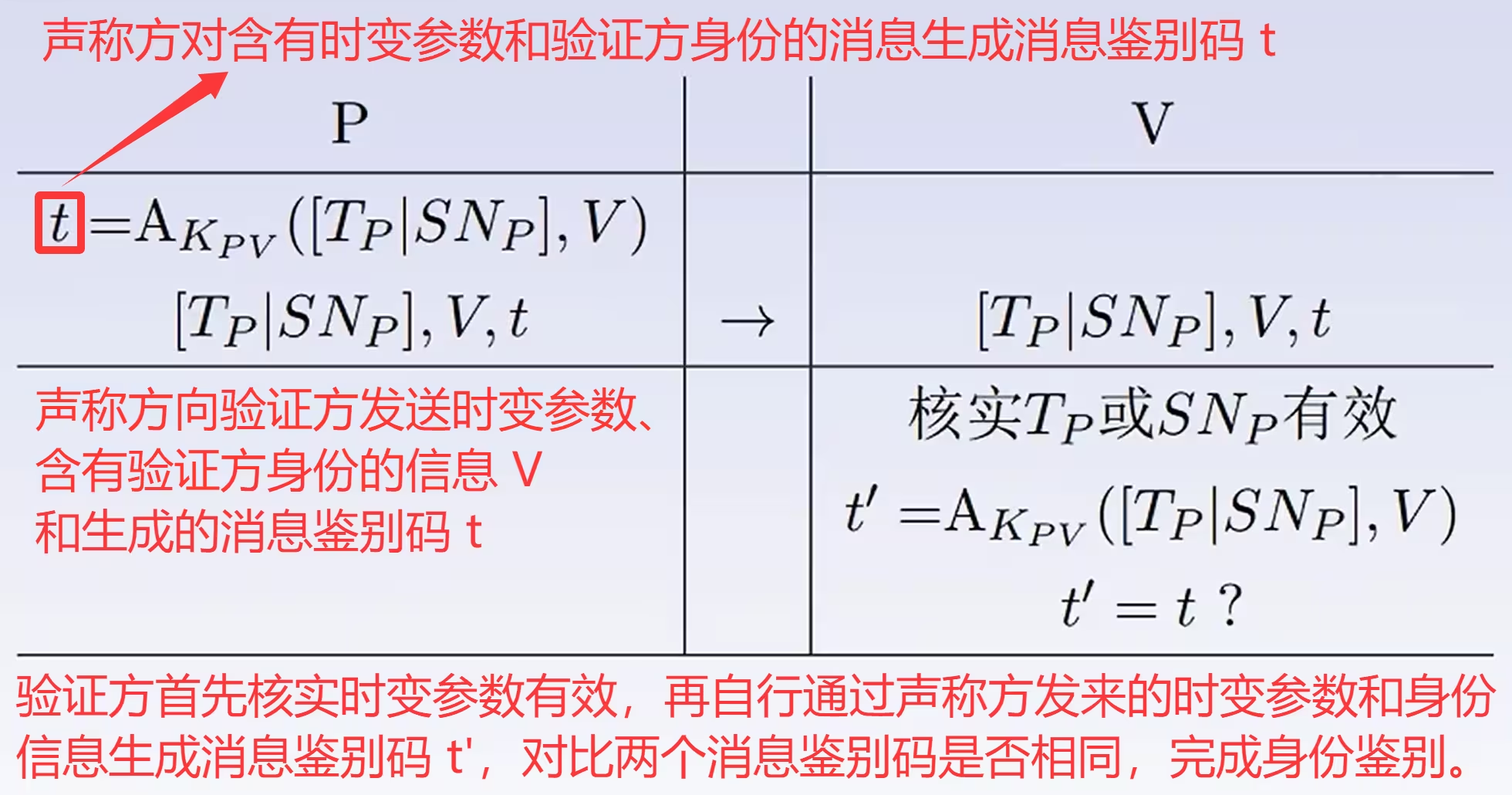

基于消息鉴别码的非交互鉴别协议

基于公钥密码鉴别概要

前提:可以可靠获得并验证对方公钥证书(拥有对方公钥)

本质:验证对手知道与公钥对应的私钥(能完成用私钥进行的解密或签名工作)

仅能应用交互方式:可解密出验证者加密的随机数

基于数字签名的鉴别方式

- 非交互方式:可对含防重放信息的约定消息签名

- 交互方式:可对验证者选的的随机消息签名

相关标准解读

密码应用的一种发展过程

- 理论成熟

- 学术界研究积累

- 形成成熟的结论(基础理论)

- 规范标准(概念、模型;通过表达;可能模式)

- 抽象建模

- 系统化描述(“制定产品标准的标准”)

- 产品标准(具体、明确):形成或用于相关产品标准

- 产品及应用:按照产品标准开发产品,投入应用

GB/T 15843.1 实体鉴别 第1部分:总则

定义模型和术语

- 参与主体: 声称方;验证方

- 双向鉴别:非只能下一般不通过独立实施两个方向单向鉴别实现

- 两种模型:双方直接鉴别;基于可信第三方

- 令牌:鉴别过程中实体产生并交换的信息

- 时变参数(防重放“新鲜性”信息)

- 时间戳(时间)

- 序号

- 随机数

GB/T 15843.3 采用数字签名技术的机制

基本逻辑(原理)

- 声称方:通过表明其拥有签名私钥证明其身份

- 具体过程:声称方使用签名私钥对特定数据进行签名

- 验证:任何实体能够使用声称方的签名公钥验证签名

标准类型:本文件适用于指导采用数字签名技术的实体鉴别机制的研究,以及相关产品和系统的研发与应用。

协议描述约定

- 时变参数(三种两类:决定传递次数)

- 非交互:时间戳;序列号

- 交互

- 令牌

- 未签名数据

- 签名数据

- Text 字段

- 均可被其他应用所使用

- 可能为空

- 数据之间的关系和内容取决于特定的应用

UNI.TS 机制——一次传递鉴别

.avif)

无可信方下基于数字签名小结

| 有无可信第三方 | 单向 | 双向 |

|---|---|---|

| 无可信第三方 | 非交互(一次传递) | 非交互(两次传递) |

| 无可信第三方 | 交互(两次传递) | 交互(三次传递) |

| 无可信第三方 | / | 平行(四次传递) |

| 有可信第三方 | 两种 | 三种 |

GB/T 15843.2 采用对称加密算法/鉴别式加密的机制

基本逻辑(原理)

- 声称方:通过表明它知道某秘密鉴别密钥来证实其身份【此处“鉴别”指密钥用于鉴别用途】

- 具体过程:由该实体用其秘密密钥加密(必须含时变参数的)特定数据达到

- 验证:与其共享秘密鉴别密钥的任何实体都可以将加密后的数据解密(验证)

非交互的两种时变参数统一记为 TNx

| 有无可信第三方 | 单向 | 双向 |

|---|---|---|

| 无可信第三方 | 非交互(一次传递) | 非交互(两次传递) |

| 无可信第三方 | 交互(两次传递) | 交互(三次传递) |

| 有可信第三方 | 四次传递 | 五次传递 |

2024 新版改用基于鉴别式加密(即可鉴别加密)机制

- 仍是基于对称密码

- 将对称加密对应改为可鉴别加密,其余本质上一致

GB/T 15843.4 采用密码校验函数的机制

基本逻辑(原理)

- 声称方:通过表明其拥有某个密钥来证明其身份

- 具体过程:由该实体使用其密钥和密码校验函数对制定数据计算密码校验值来实现

- 验证:拥有该实体密钥的任何其他实体重新计算密码校验值并与收到的值进行比较

即理论基础中所讲基于消息鉴别码的鉴别

GB/T 15843.5 使用零知识技术的机制

基本问题

- 鉴别:双方利益一致,对方攻击方,声称方信任验证方(提交验证信息不考虑 V 用于攻击)

- 零知识鉴别:P 要防止提交给 V 的信息被 V 用于攻击(P)

- 要求:完成 V 验证 P,且从验证中 V 得不到用于攻击 P 的信息(零知识性)

产品实现和应用

GB/T 39786 信息系统密码应用基本要求中鉴别要求

使用动态口令机制、基于对称密码算法或密码杂凑算法的消息鉴别机制、基于公钥密码算法的数字签名机制等密码技术实现真实性,信息系统中应用场景为:

- 进入重要物理区域人员的身份鉴别;

- 通信双方的身份鉴别;

- 网络设备接入时的身份鉴别;

- 重要可执行程序的来源真实性保证;

- 登录操作系统和数据库系统的用户身份鉴别;

- 应用系统的用户身份鉴别。

实体的广泛性

- 身份鉴别

- 设备鉴别:需要设备密钥或设备证书

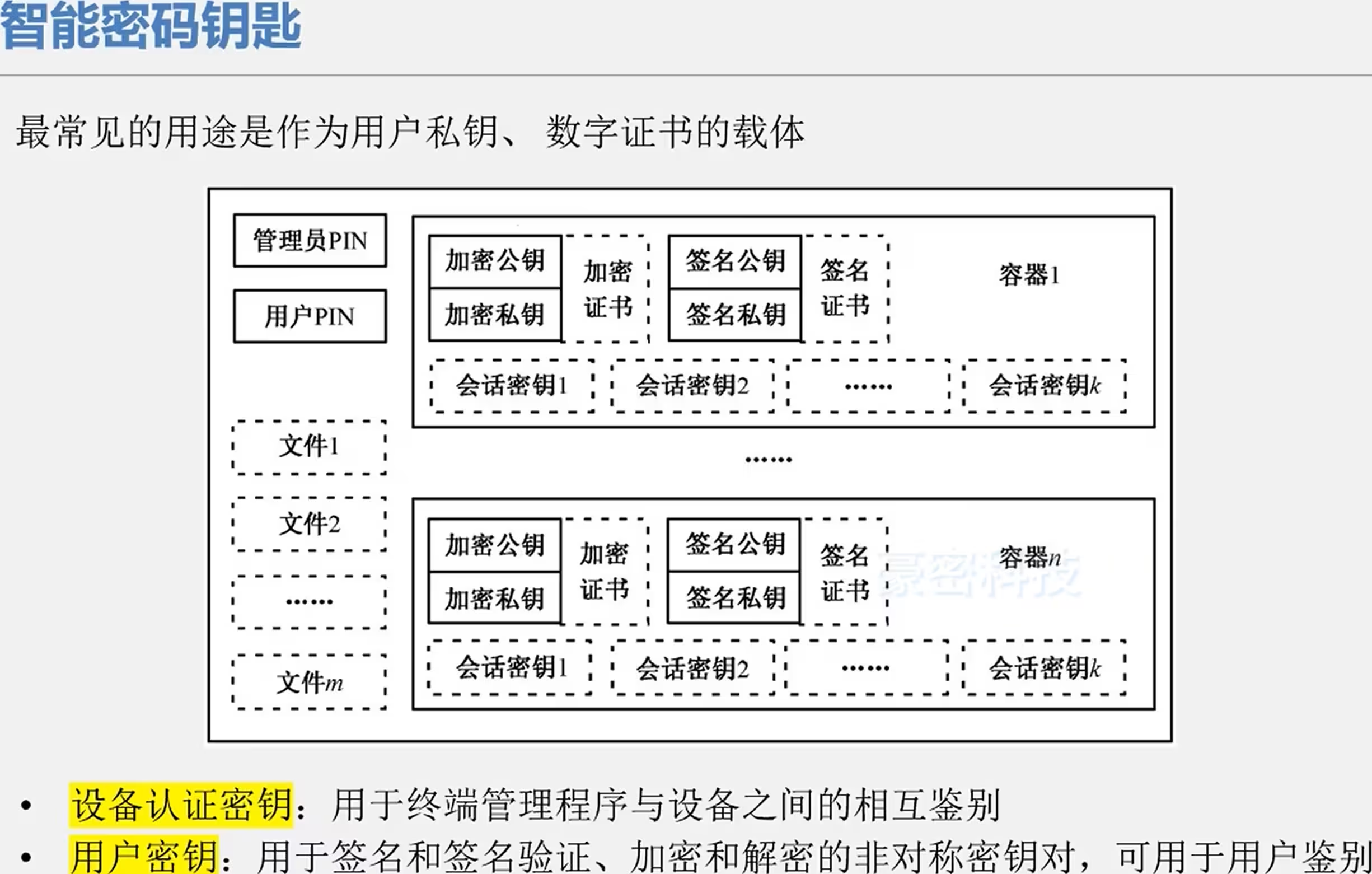

- 用户鉴别:需要用户密钥或用户证书(通常智能密码钥匙存储)

典型产品鉴别机制

- 终端类产品

- 智能 IC 卡

- 智能密码钥匙

- 密码机

- 服务器密码机

- 智能密码钥匙

- VPN 类

- SSH

- SSL

- IPSec

智能 IC 卡

四种鉴别

- 智能 IC 卡对持卡人的鉴别:一般 PIN

- 智能 IC 卡对读卡器的鉴别

- 读卡器对智能 IC 卡的鉴别:基于对称密码

- 读卡机和智能 IC 卡的相互鉴别

智能密码钥匙

密码机

- 服务器密码机:为应用提供最为基础和底层的密钥管理和密码计算服务

- 对管理员鉴别:一般配备智能卡、智能密码钥匙等身份鉴别介质

- 设备鉴别

- 接入设备鉴别

- 用户鉴别

- 签名验签服务器:为应用实体提供基于 PKI 体系和数字证书的数字签名、验证签名等功能

VPN

- SSH

- 客户端鉴别服务器

- 基于公钥密码的鉴别

- SSL

- 客户端鉴别服务器;可选服务器鉴别客户端

- 基于公钥密码鉴别(服务器证书;客户端证书)

- IPSec

- 相互鉴别

- 基于预共享密钥或公钥密码

动态口令系统简介

提供(基于)动态口令鉴别(认证)服务

系统组成

- 动态令牌

- 动态令牌验证系统

- 认证系统

- 密钥管理系统

鉴别应用要点

通过时变参数实现抗重放攻击

- 非交互模式下管理时间或序列号复杂

- 交互模式下随机挑战须符合随机性要求

- 采用签名机制要避免直接对对方提供(随机)挑战单独签名

小结

| 交互方式 | 单向非交互 | 双向非交互 | 单向交互 |

|---|---|---|---|

| 对称加密 | 能对含时戳的约定消息生成正确密文 | 两项单向 | 能对验证方随机挑战消息生成正确密文 |

| 对称加密 | 能对含时戳的约定消息生成正确密文 | 两项单向 | 能解密验证方加密的随机挑战消息 |

| 消息鉴别码 | 能对含时戳的约定消息生成有效鉴别码 | 两向单向 | 能对验证方随机挑战消息生成有效鉴别码 |

| 公钥加密 | / | / | 能解密验证方用申请方的公钥加密的随机挑战消息 |

| 数字签名 | 能对含时戳的约定消息生成有效签名 | 两向单向 | 能对验证方随机挑战消息生成有效签名 |

抗抵赖

引言:数字签名

通过数字签名,提供发送消息的不可否认性(抗发方抵赖)

消息抗抵赖向两个角度扩展

- 数据传输过程中所有可能抗抵赖

- 事件或行为的抗抵赖 → 抗抵赖服务

数据传输特定抗抵赖服务

- 信息传输方式

- 双方直接

- 经交付机构

- 抗抵赖

- 原发:发方发出

- 交付:收方收到

- 提交:交付机构收到

- 传输:交付机构发到

- 抗抵赖类型

- 直接:原发;交付

- 交付:四类全有

基本逻辑

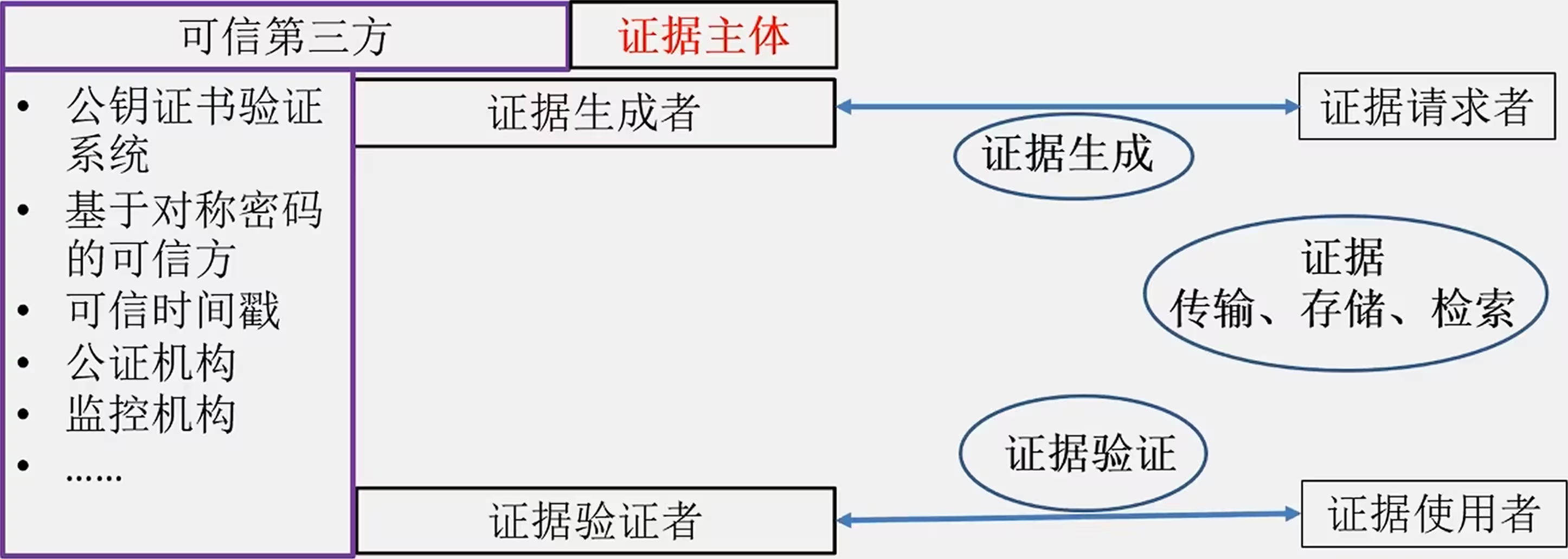

抗抵赖服务

- 旨在生成、收集、维护、利用和验证有关已声称的事件或动作的证据

- 以解决关于此事件或动作的已发生或未发生的争议

相关标准

- GB/T 17903.1-2024 网络安全技术 抗抵赖 第1部分:概述

- GB/T 17903.2-2021 信息技术 安全技术 抗抵赖 第2部分:采用对称技术的机制

- GB/T 17903.3-2024 网络安全技术 抗抵赖 第3部分:采用非对称技术的机制

抗抵赖概述

基本体系与概念

抗抵赖令牌

- 抗抵赖服务涉及对抗抵赖信息的生成和验证

- 抗抵赖信息:一个或多个抗抵赖令牌组成

- 证据生成:生成者应提供至少一个由通用抗抵赖令牌导出的抗抵赖令牌

- 证据验证:通常还需要附加的令牌(例如:公开密钥证书、证书撤销列表、可信时间戳等等)

- 附加令牌可直接提供给验证者

- 当不直接提供附加令牌时,验证者应能获取它们(例如:公开密钥证书和/或证书撤销列表)或者请求它们(例如:向 TSA 请求时间戳)

- 通用令牌

- 通用抗抵赖令牌 GNRT(Generic Non-Repudiation Token):证书生成者生成

- 时间戳令牌:可信第三方时间戳机构生成

- 公证令牌:可信第三方公证机构生成

通用抗抵赖令牌格式

描述事件或行为的相关信息:z = (Pol,f,A,B,C,D,E,Tg,Ti,Q,Imp(m))

数据字段 z 包括以下数据项:

- Pol:适用于证据的抗抵赖策略的区分性标识符;

- f:所提供的抗抵赖服务类型;

- A:证据主体的区分性标识符

- B:证据生成者的区分性标识符,如果证据生成者与证据主体不同;

- C:与证据主体(包括消息发送者、消息的预定接收者或交付机构)进行交互的实体的区分性标识符;

- D:证据请求者的区分性标识符,如果证据请求者与证据主体不同;

- E:动作中涉及的其他实体(如消息的预定接收者)的区分性标识符;

- Tg:证据生成的日期和时间;

- Ti:事件或动作发生的日期和时间;

- Q:许哟啊原发性/完整性保护的可选数据;

- Imp(m):与事件或动作有关的消息的印迹。

实现机制标准概要

GB/T 17903.2 采用对称技术的机制

- 要点

- 令牌形式是安全信封 SENV

- 须可信第三方(TTP)生成抗抵赖令牌!TTP 担当证据生成和证据验证机构的角色

- 安全信封:一种数据完整性校验方法,用于在共享一个秘密密钥的两个实体间相互传递消息

- 用于保护输入数据项:使用实体的秘密密钥产生

- 用于生成和验证证据:由 TTP 使用其秘密密钥产生

- 安全信封创建(基于对称密码的完整性技术)

抗抵赖令牌的生成与验证(TTP 承担)

- 规定抗抵赖令牌机制使用的数据项:安全信封数据项;抗抵赖令牌数据项

- 抗抵赖令牌:原发;交付;时间戳

- TTP 令牌验证

GB/T 17903.3 采用非对称技术的机制

要点

- 令牌形式是数字签名

- 按照是否有交付机构分两大类

机制

- 由终端实体生成证据

- 原发抗抵赖

- 交付抗抵赖

- 由交付机构生成证据

- 提交抗抵赖

- 传输抗抵赖

小结

| 抗抵赖 | 基于对称密码 | 基于公钥密码 |

|---|---|---|

| 令牌形式 | 安全信封 | 数字签名 |

| 证据生成和验证 | TTP | 终端实体 交付机构 |

| 支持的抗抵赖机制 | 原发;交付 | 原发;交付 提交;传输 |